Muchos dispositivos y aplicaciones llegan a nuestras manos con un usuario administrador y una contraseña genéricos. Luego por descuido, o por pereza no los cambiamos y creamos un agujero de seguridad.

Lo mismo ocurre cuando alguien está prototipando una aplicación. No ve la necesidad de complicarse la vida y empieza utilizando contraseñas y usuarios genéricos. Cuando se despista y deja esos servicios en desarrollo expuestos en la red es cuando surge el problema.

Vimos en otro artículo el archivo robots.txt en que podemos indicar a los buscadores de internet qué directorios queremos excluir cuando nos indexen. Vimos también que no es buena idea usar ese archivo para ocultar directorios, porque puede ocurrir que lo que hagas sea exponer aún más lo que pretendes ocultar.

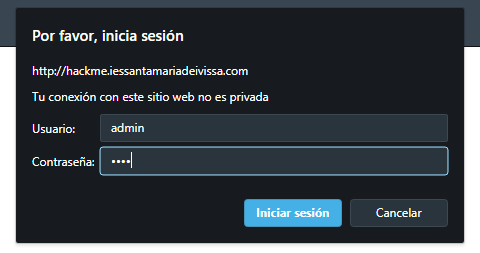

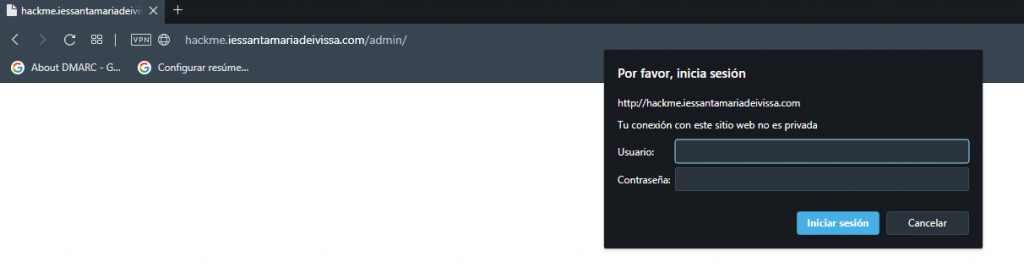

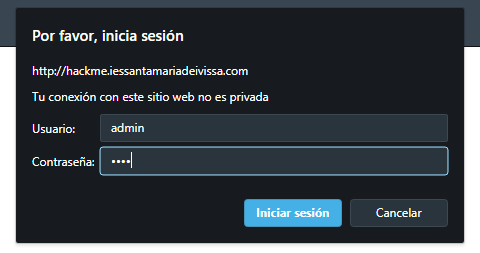

Allí descubrimos el directorio admin. Este directorio está protegido por la protección de directorios por contraseña de Apache.

Se crea un usuario dentro de Apache, se da una contraseña dentro de Apache y se valida al usuario directamente contra Apache. Esto ya no depende de la aplicación, ni de la base de datos, solo del servidor web Apache.

Este tipo de seguridad está desaconsejada porque consume demasiados recursos del servidor, porque no genera buenas auditorias, porque la gestión de usuarios y contraseñas las tiene que hacer el administrador en el propio servidor, etc. Pero a pesar de ello, los proveedores de internet ofrecen esa seguridad de protección de carpetas y su uso está bastante extendido.

El problema con este tipo de protección es que hay que romperla por fuerza bruta o por sentido común y confiar en la estupidez del administrador que estamos atacando.

Cómo ya sabéis, en este juego, el ayudante de Rick es Morty. Que por definición es lo peor de lo peor en todo lo que hace. Por tanto, podemos esperar de Morty que haga todo tipo de tontearías, como dejar unos usuarios y claves genéricas para acceder a esa carpeta.

Hay webs que nos dan el usuario y contraseñas genéricos de cientos de routers, por ejemplo. Lo mas habitual es:

- usuario: user, root, admin, webmin, webadmin, administrator, … y a veces el nombre de la marca.

- password: en blanco, 0000, 1111, 1234, admin, user, root, webmin, webadmin, .. y a veces el mismo nombre que el de usuario.

Este juego ha sido creado para explicar conceptos de ciberseguridad, no para teneros 24h atacando mi servidor con fuerza bruta, así que si probáis con las combinaciones más normales, seguro que sacáis algo en claro.

Divertíos!